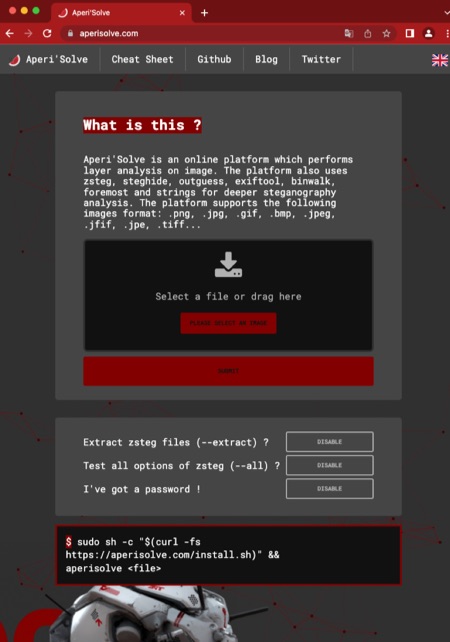

ブログ - ステガノグラフィーの解析 Aperi'Solveを使ってみた

謎の絵を入手したので,ステガノグラフィー解析なるものをやってみようと.

とりあえずあまり何も考えずに,そう言うサイトを検索.

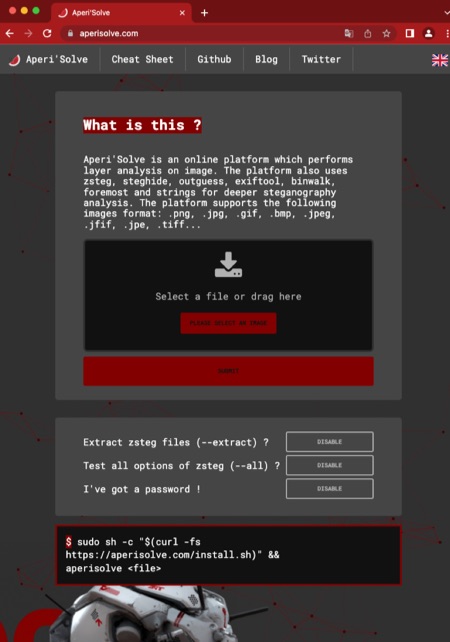

このAperi'Solveというのが出来が良さそうな雰囲気.

https://www.aperisolve.com/

引用:

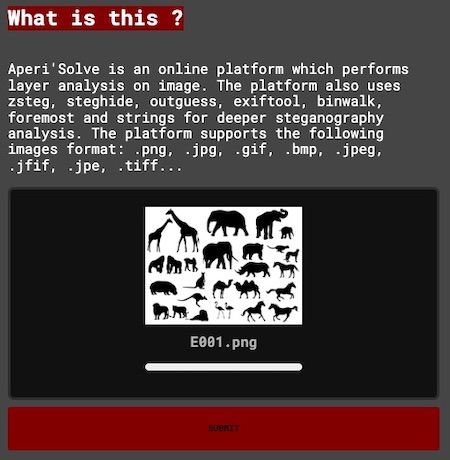

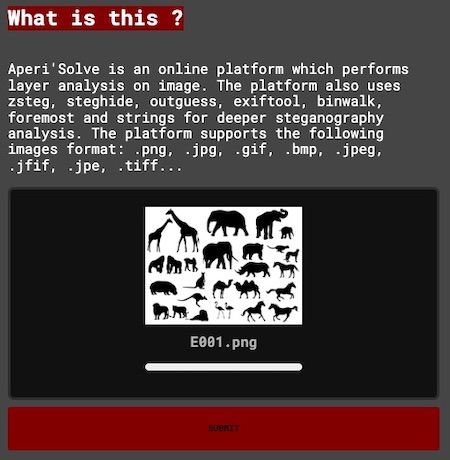

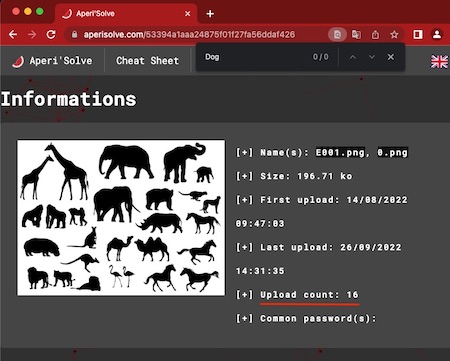

まずは調査対象の画像をアップロードしてみた.

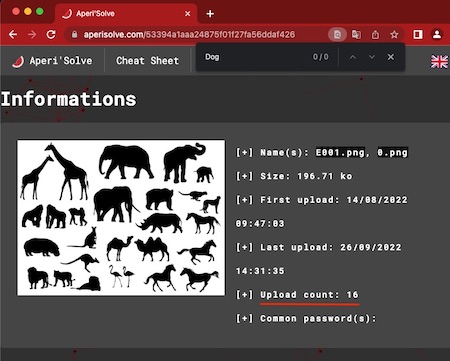

既に16回もアップロードされて検査されている模様.

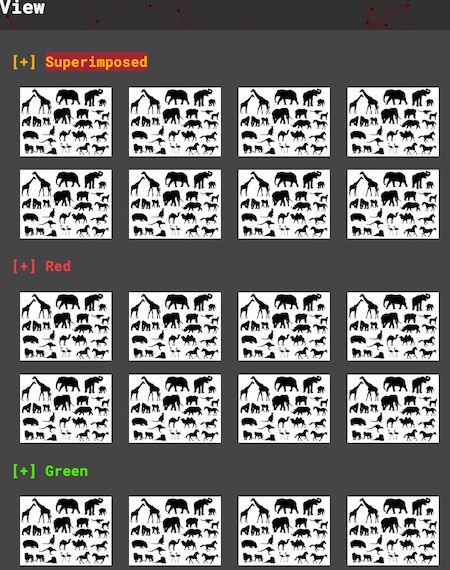

どういうふうに機械的に分析されているかを確認していきます.

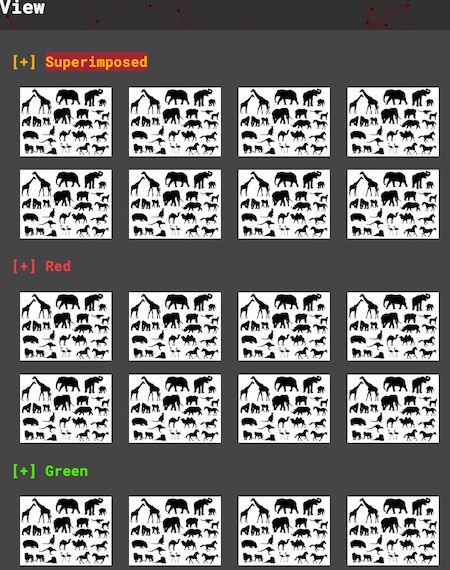

まずはRGBで分解.

特定の色のレイヤーにだけ何か入っているとか,逆に入ってないかを確認.

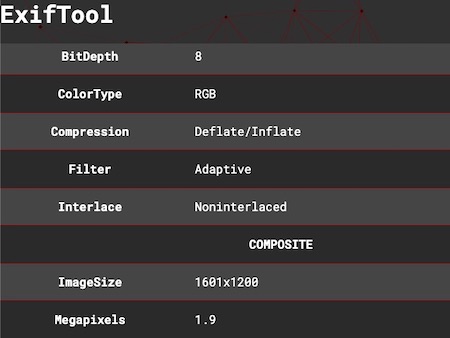

Exifデータについては,デジカメの詳細情報でも知られていますね.

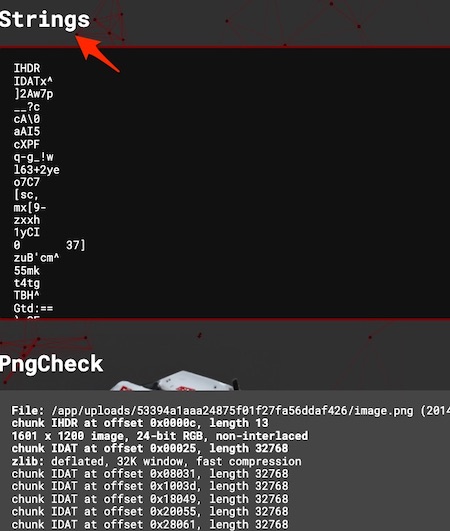

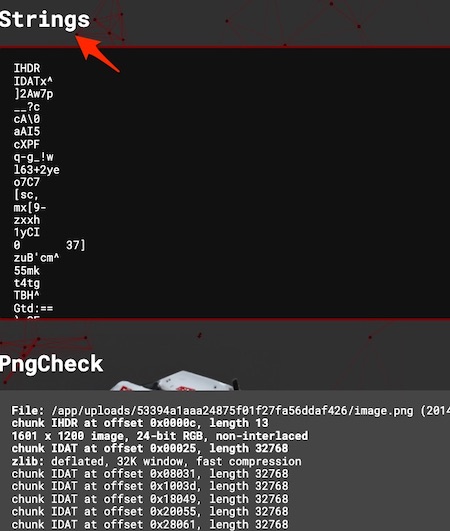

画像ファイルの中にテキストデータを紛れ込ませることもできるので,HEXダンプでアスキーコードを取り出しているようです.

今回の場合,このツールだと何も分かりませんでした.

とりあえずあまり何も考えずに,そう言うサイトを検索.

このAperi'Solveというのが出来が良さそうな雰囲気.

https://www.aperisolve.com/

引用:

Aperi'Solve is an online platform which performs layer analysis on image. The platform also uses zsteg, steghide, outguess, exiftool, binwalk, foremost and strings for deeper steganography analysis. The platform supports the following images format: .png, .jpg, .gif, .bmp, .jpeg, .jfif, .jpe, .tiff...

Aperi'Solveは、画像のレイヤー解析を行うオンラインプラットフォームです。また、zsteg, steghide, outguess, exiftool, binwalk, foremost, stringsを使用して、より深いステガノグラフィーの解析を行うことができます。このプラットフォームは、次の画像フォーマットをサポートしています: .png, .jpg, .gif, .bmp, .jpeg, .jfif, .jpe, .tiff...

まずは調査対象の画像をアップロードしてみた.

既に16回もアップロードされて検査されている模様.

どういうふうに機械的に分析されているかを確認していきます.

まずはRGBで分解.

特定の色のレイヤーにだけ何か入っているとか,逆に入ってないかを確認.

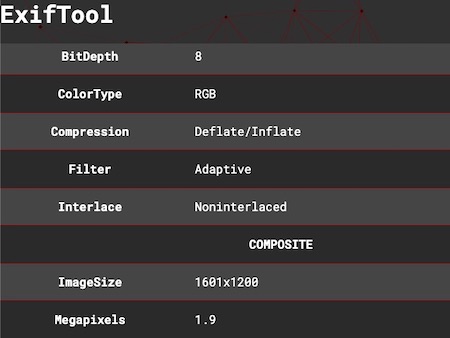

Exifデータについては,デジカメの詳細情報でも知られていますね.

画像ファイルの中にテキストデータを紛れ込ませることもできるので,HEXダンプでアスキーコードを取り出しているようです.

今回の場合,このツールだと何も分かりませんでした.