ブログ - フィッシング対策協議会 技術・制度検討 WG 報告会 (オンライン)の報告書を読んで

フィッシング対策協議会 技術・制度検討 WG 報告会 (オンライン)の報告書を読んで

- カテゴリ :

- セキュリティ » 文献・統計・参考資料

- ブロガー :

- ujpblog 2022/6/16 18:51

2022 年 3 月 3 日 (木)に開催されたイベントについて,発表資料が掲示されていました.

フィッシング対策協議会 技術・制度検討 WG 報告会 (オンライン)

https://www.antiphishing.jp/news/event/techwg_openday2021_online.html

ガイドライン 2022年版 重要 5 項目として次の項目.

・利用者に送信するメールには「なりすましメール対 策」を施すこと

・複数要素認証を要求すること

・ドメインは自己ブランドと認識して管理し、利用者に周知すること

・すべてのページにサーバ証明書を導入すること

・フィッシング詐欺対応に必要な組織編制とすること フィッシング詐欺について利用者に注意喚起すること

フィッシングの動向

・2021年は対前年2.3倍の526,504件に増加 この2年間で9倍に増加する深刻な状況(届出件数)

SMSフィッシングを受け取る人が多くなっていて,主に宅配業者とECサイトとのこと.そして10代,20代の若い男性が引っかかりやすいのだそう.

そしてCAPY(ログイン時の絵あわせのやつ)の人の発表.

FIDOとは?

引用:

FIDO2 FIDOの新規格

→専用のソフトウェアに依存せずFIDO認証完結させる

FIDO2でどう変わるか?

→WebAuthn(ウェブオースン) API

FIDO2をWebブラウザで実装するAPIとして設計されている

Webブラウザ + FIDO対応の認証器を使用することでFIDO認証が可能

従来 スマートフォンアプリケーションの開発が必要

→ FIDO2 WebブラウザのAPIをJavaScriptなどから操作する

パスワードの代替として今後標準になってくる実装ということか.各種ブラウザでも対応しているしYahoo! JapanもFIDO2に準じた指紋認証,顔認証利用のログインに対応してくるそう.

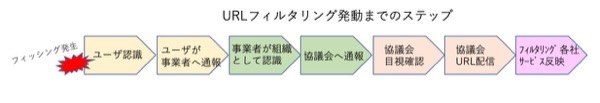

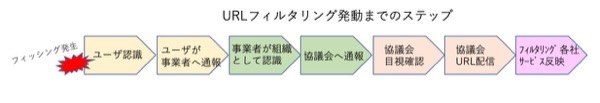

URL配信の課題

このの報告の中に,こんな結果がありました.

引用: そうか.まだテイクダウンされてないサイトを通報した後アクセス不能になっていると思っていたけれど,実はフィッシングサイト側が短時間設置で逃げるパターンで運用しているということなのね.

なので同じ文面で誘導先URLが違うフィッシングメールが沢山送られてくるのか.

技術的以外の対策

フィッシングメールに対する技術的なものだけじゃなくて,利用者に対する補償対策.

フィッシング詐欺にあうことを前提とした事後対策として補償条件はあるにしても騙された利用者が不利益にならないようにしているが,フロントにある企業が積極的対策をしている企業とそうでもない企業では補償に差が出るような仕組みもあったほうがいいねってことか.企業側で推進する動機になるだろうね.

フィッシング対策協議会 技術・制度検討 WG 報告会 (オンライン)

https://www.antiphishing.jp/news/event/techwg_openday2021_online.html

ガイドライン 2022年版 重要 5 項目として次の項目.

・利用者に送信するメールには「なりすましメール対 策」を施すこと

・複数要素認証を要求すること

・ドメインは自己ブランドと認識して管理し、利用者に周知すること

・すべてのページにサーバ証明書を導入すること

・フィッシング詐欺対応に必要な組織編制とすること フィッシング詐欺について利用者に注意喚起すること

フィッシングの動向

・2021年は対前年2.3倍の526,504件に増加 この2年間で9倍に増加する深刻な状況(届出件数)

SMSフィッシングを受け取る人が多くなっていて,主に宅配業者とECサイトとのこと.そして10代,20代の若い男性が引っかかりやすいのだそう.

そしてCAPY(ログイン時の絵あわせのやつ)の人の発表.

FIDOとは?

引用:

安全性が高く、処理が高速であるオンライン認証技術です。

FIDO Alliance という業界団体により仕様の策定が行われており、 生体認証を安全に使用できるという点で近年注目を浴びています。

U2F

FIDO を用いて二要素認証を実現する仕組みです。 ID、パスワードで認証を行い、それとは別にユーザが保有す る認証器を用いて認証を行います。

UAF

FIDOの認証自体で認証を行う仕組みです。 パスワードの代替として注目を浴びています。

FIDO2 FIDOの新規格

→専用のソフトウェアに依存せずFIDO認証完結させる

FIDO2でどう変わるか?

→WebAuthn(ウェブオースン) API

FIDO2をWebブラウザで実装するAPIとして設計されている

Webブラウザ + FIDO対応の認証器を使用することでFIDO認証が可能

従来 スマートフォンアプリケーションの開発が必要

→ FIDO2 WebブラウザのAPIをJavaScriptなどから操作する

パスワードの代替として今後標準になってくる実装ということか.各種ブラウザでも対応しているしYahoo! JapanもFIDO2に準じた指紋認証,顔認証利用のログインに対応してくるそう.

URL配信の課題

このの報告の中に,こんな結果がありました.

引用:

大半の場合、オンライン上でアクティブな時間は わずか4~8時間程度しかありませんでした。 1時間ごとにリストを更新したとしても、 情報を入手してリストとして提供されるまでに 一般的に3~5日経過しているため、 発表される頃には既に問題のサイトはユーザーから 情報をだまし取った上で消滅している可能性があります。

なので同じ文面で誘導先URLが違うフィッシングメールが沢山送られてくるのか.

技術的以外の対策

フィッシングメールに対する技術的なものだけじゃなくて,利用者に対する補償対策.

フィッシング詐欺にあうことを前提とした事後対策として補償条件はあるにしても騙された利用者が不利益にならないようにしているが,フロントにある企業が積極的対策をしている企業とそうでもない企業では補償に差が出るような仕組みもあったほうがいいねってことか.企業側で推進する動機になるだろうね.