ブログ - DMARCレポートがGoogleから送られて来た その2

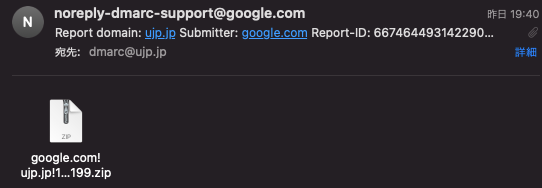

ほぼ1年ぶりにDMARCレポートが送られてきたので,すっかり忘れているので,レポートの中身を解読してみる.

まず,送られてきたXML形式のレポートはこれ.

ブロックごとに解読.

まず,送られてきたXML形式のレポートはこれ.

<?xml version="1.0" encoding="UTF-8" ?>

<feedback>

<report_metadata>

<org_name>google.com</org_name>

<email>noreply-dmarc-support@google[.com</email>

<extra_contact_info>https://support.google[.com/a/answer/2466580</extra_contact_info>

<report_id>6674644931422901562</report_id>

<date_range>

<begin>1640476800</begin>

<end>1640563199</end>

</date_range>

</report_metadata>

<policy_published>

<domain>ujp.jp</domain>

<adkim>r</adkim>

<aspf>r</aspf>

<p>none</p>

<sp>none</sp>

<pct>100</pct>

</policy_published>

<record>

<row>

<source_ip>27.89.248[.243</source_ip>

<count>1</count>

<policy_evaluated>

<disposition>none</disposition>

<dkim>fail</dkim>

<spf>fail</spf>

</policy_evaluated>

</row>

<identifiers>

<header_from>ujp「.jp</header_from>

</identifiers>

<auth_results>

<dkim>

<domain>keyboardcoronation[.com</domain>

<result>fail</result>

<selector>selector</selector>

</dkim>

<spf>

<domain>keyboardcoronation[.com</domain>

<result>softfail</result>

</spf>

</auth_results>

</record>

</feedback>

まずはreport_metadata

これはDMARCレポートを送ってきた事業者.Googleが送ってきた.beginとendはそれぞれUNIXTIMEなので,読み解くと2021年12月26日9時0分0秒から2021年12月27日8時59分59秒までの24時間.

次に,policy_publishedのブロック.

これはDMARC設定の通り. DNSレコードを確認してみる.

pをnoneとしているので「何もしない」という設定.

次は,recordブロックを確認.ここからが送信ドメイン認証の結果レポートになる.IPアドレスごとにレポートされる.

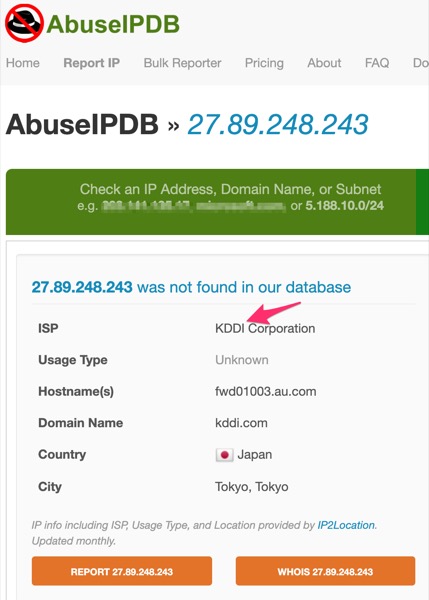

27.89.248[.243というIPアドレスから,なりすましメールが1回送信された模様.このIPアドレスは何だろうと調べてみる.

KDDIが持っているIPアドレスの模様.このIPアドレスはfwd01003.au[.comで.mail.au[.comの模様.送信メールサーバはauを使っていることがわかる.

identifiersはDMARCの評価のドメイン.私の管理するドメイン.

そしてSPFとDKIMの評価結果がまとめられています.

fail,softfailになっている.

keyboardcoronation[.comというドメインで調べるとフィッシングサイトで使われていることが疑われている模様.

POTENTIAL PHISHING DOMAINS FOR 2021-04-12

https://jamesbrine.com.au/phishingdomains-2021-04-13/

ーーー

ピーティックスで漏洩したメアドがあるから,そのメアドを使って,なりすまし送信されようとしたのかもしれない.

もう設定して1年経ったし,pの設定をnoneじゃなくて,rejectにする.

アメリカ国土安全保障省 (DHS) 指示 BOD 18-01として

・90日以内に “p=none” を宣言すること

・1年以内に “p=reject”を宣言すること

なのだそうです.

送信ドメイン認証 導入指南 2018

https://www.nic.ad.jp/ja/materials/iw/2017/proceedings/s12/s12-suzuki.pdf

<report_metadata>

<org_name>google.com</org_name>

<email>noreply-dmarc-support@google[.com</email>

<extra_contact_info>https://support.google[.com/a/answer/2466580</extra_contact_info>

<report_id>6674644931422901562</report_id>

<date_range>

<begin>1640476800</begin>

<end>1640563199</end>

</date_range>

</report_metadata>

次に,policy_publishedのブロック.

<policy_published>

<domain>ujp.jp</domain>

<adkim>r</adkim>

<aspf>r</aspf>

<p>none</p>

<sp>none</sp>

<pct>100</pct>

</policy_published>

$ dig _dmarc.ujp.jp txt @8.8.8.8🆑

; <<>> DiG 9.10.6 <<>> _dmarc.ujp.jp txt @8.8.8.8

;; global options: +cmd

;; Got answer:

;; ->>HEADER<<- opcode: QUERY, status: NOERROR, id: 22251

;; flags: qr rd ra; QUERY: 1, ANSWER: 1, AUTHORITY: 0, ADDITIONAL: 1

;; OPT PSEUDOSECTION:

; EDNS: version: 0, flags:; udp: 512

;; QUESTION SECTION:

;_dmarc.ujp.jp. IN TXT

;; ANSWER SECTION:

_dmarc.ujp.jp. 3600 IN TXT "v=DMARC1;p=none;rua=mailto:dmarc@ujp[.jp;ruf=mailto:dmarc@ujp[.jp;rf=afrf;pct=100"🈁

;; Query time: 18 msec

;; SERVER: 8.8.8.8#53(8.8.8.8)

;; WHEN: Tue Dec 28 00:17:48 JST 2021

;; MSG SIZE rcvd: 134

$次は,recordブロックを確認.ここからが送信ドメイン認証の結果レポートになる.IPアドレスごとにレポートされる.

<row>

<source_ip>27.89.248[.243</source_ip>

<count>1</count>

<policy_evaluated>

<disposition>none</disposition>

<dkim>fail</dkim>

<spf>fail</spf>

</policy_evaluated>

</row>

KDDIが持っているIPアドレスの模様.このIPアドレスはfwd01003.au[.comで.mail.au[.comの模様.送信メールサーバはauを使っていることがわかる.

<identifiers>

<header_from>ujp[.jp</header_from>

</identifiers>

そしてSPFとDKIMの評価結果がまとめられています.

<auth_results>

<dkim>

<domain>keyboardcoronation[.com</domain>

<result>fail</result>

<selector>selector</selector>

</dkim>

<spf>

<domain>keyboardcoronation[.com</domain>

<result>softfail</result>

</spf>

</auth_results>

keyboardcoronation[.comというドメインで調べるとフィッシングサイトで使われていることが疑われている模様.

POTENTIAL PHISHING DOMAINS FOR 2021-04-12

https://jamesbrine.com.au/phishingdomains-2021-04-13/

ーーー

ピーティックスで漏洩したメアドがあるから,そのメアドを使って,なりすまし送信されようとしたのかもしれない.

もう設定して1年経ったし,pの設定をnoneじゃなくて,rejectにする.

アメリカ国土安全保障省 (DHS) 指示 BOD 18-01として

・90日以内に “p=none” を宣言すること

・1年以内に “p=reject”を宣言すること

なのだそうです.

送信ドメイン認証 導入指南 2018

https://www.nic.ad.jp/ja/materials/iw/2017/proceedings/s12/s12-suzuki.pdf