ブログ - ラッキービジター 2023

メアドを整理していたら「そーしゃるぱーく」で使っていたアカウントを発見.数年ぶりにアクセスしてみると,2022年3月31日で閉鎖されていました.

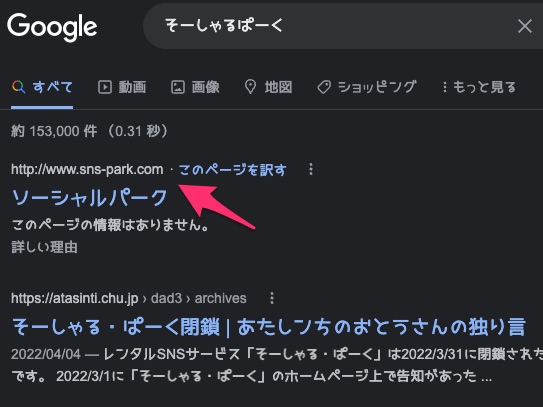

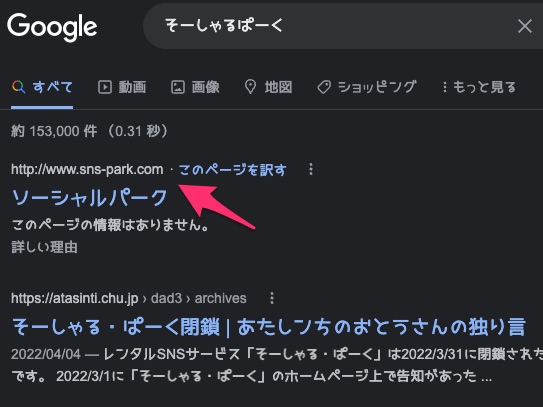

Googleで「そーしゃるぱーく」を検索した結果がこちら.

「このページの情報はありません」という検索結果.つづいてリンクをクリックすると・・・

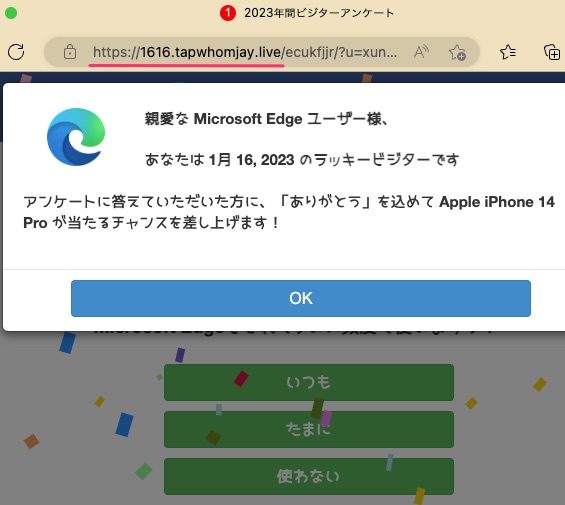

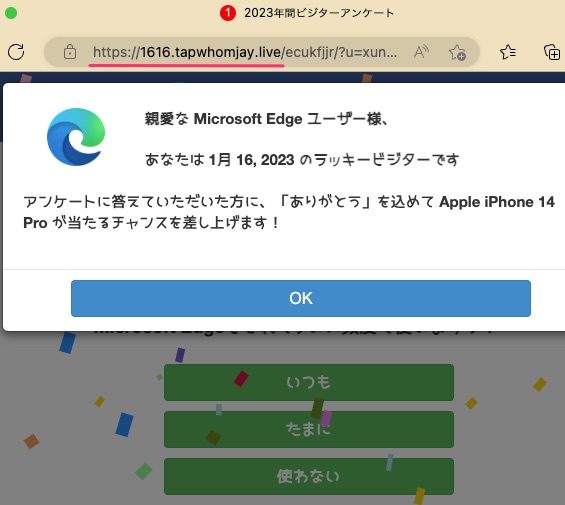

ラッキービジターのページに.なんか,久しぶり.

まずは,「そーしゃるぱーく」じゃなくて見たこともないドメインに転送されているので,WebPluseで調べてみた.

疑わしい(Suspicious)となっていますね.

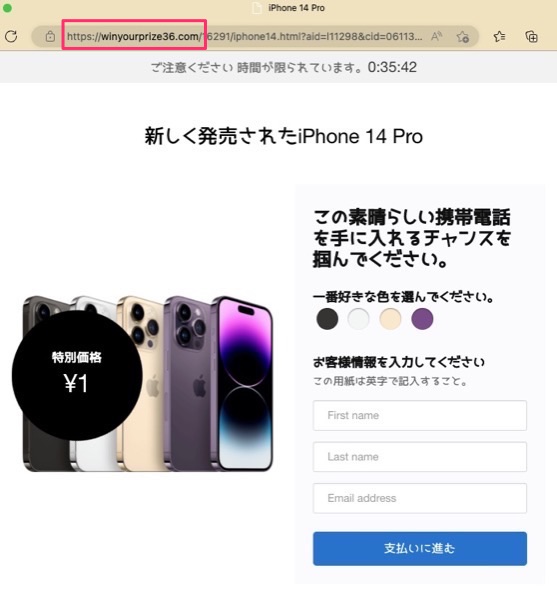

それでも,最新のiPhone 14 Proが当たるチャンスというので,進めてみた.

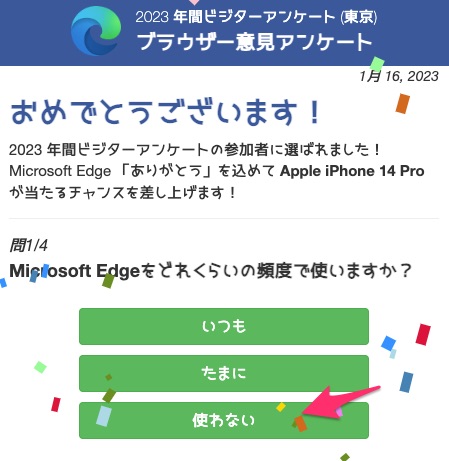

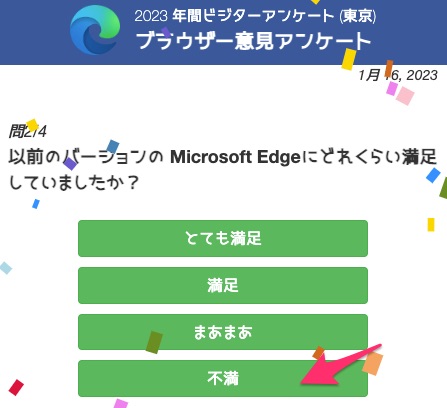

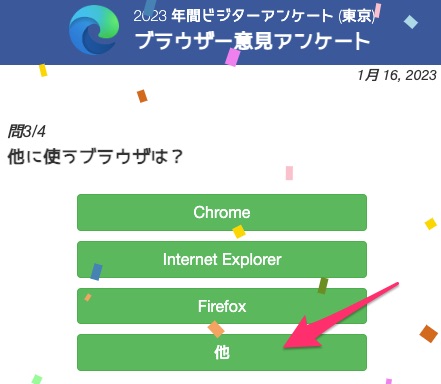

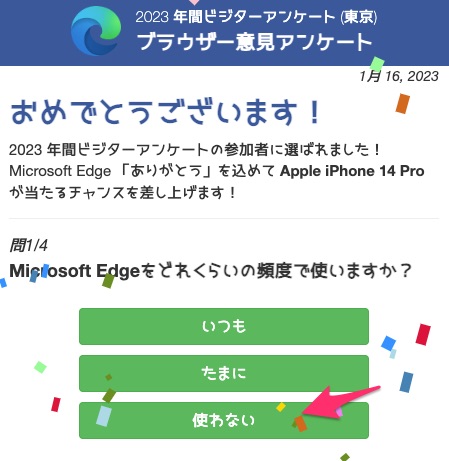

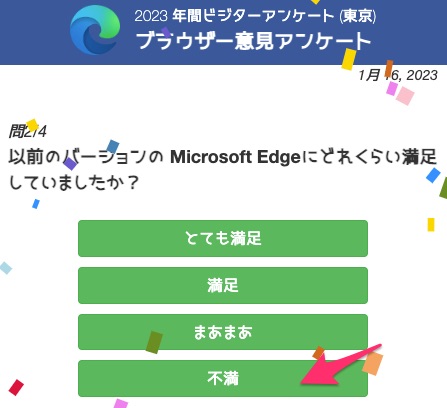

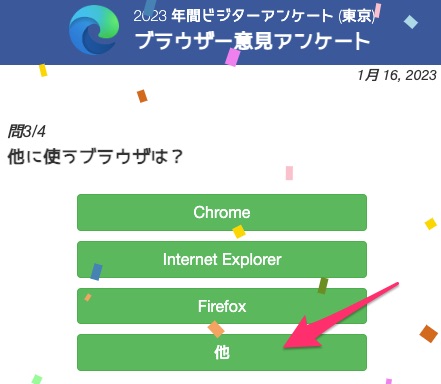

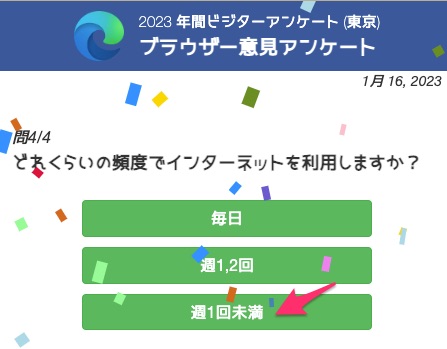

なんかアンケートが始まりました.

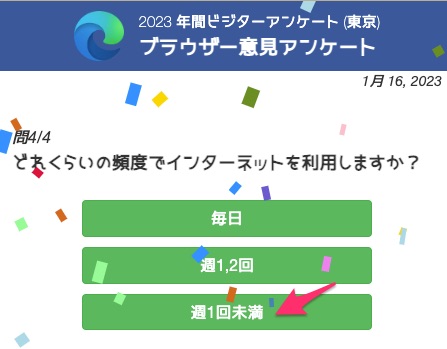

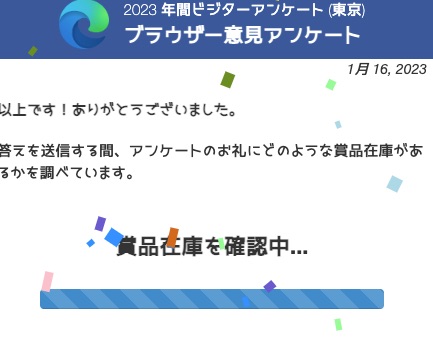

アンケートのお礼が賞品なのだそうで・・・

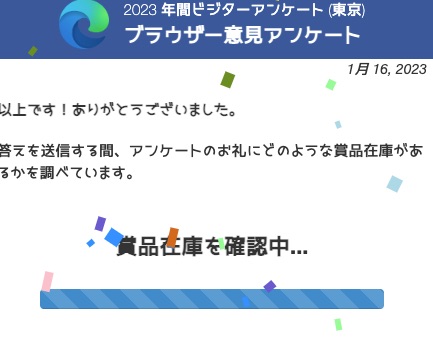

iPhone 14 Proが1円で買える権利が当たった模様...そして知らない人たちからの祝電も・・・

「ここをクリック」をクリック.

Appleの公式サイトっぽいデザインのページが.氏名とメアドを入力が必要.

再度WebPluseでドメインを調べてみた.

疑わしい(Suspicious)となっていますね.(2回目)

氏名とメアドを入力して続けます.

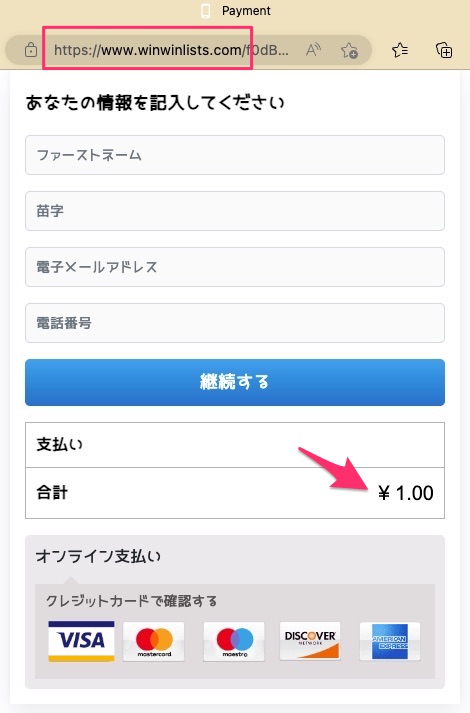

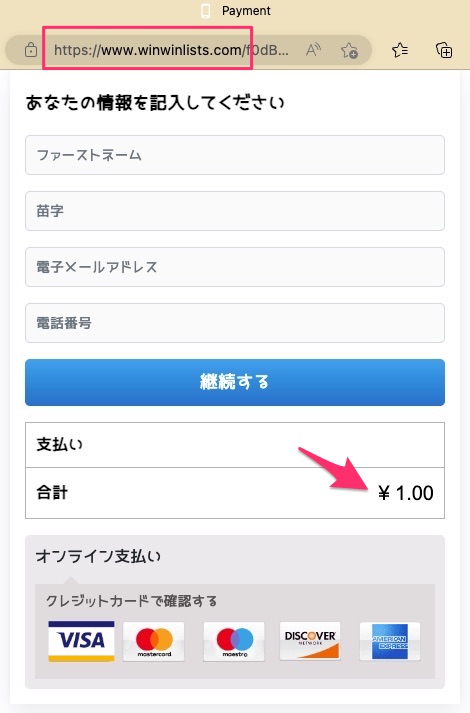

なぜかまた名前とメアドの入力が必要になります.追加で電話番号も.

支払い金額は1円となっていますね.

再度WebPluseでドメインを調べてみた.

「フィッシング」と評価されています.

「継続する」をクリック.

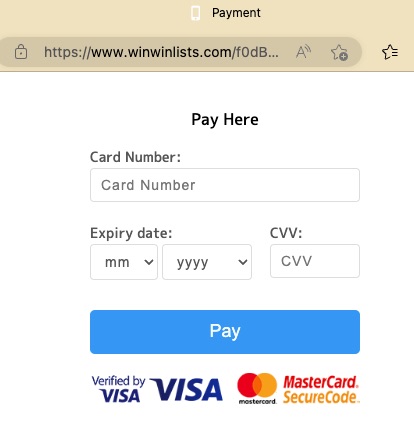

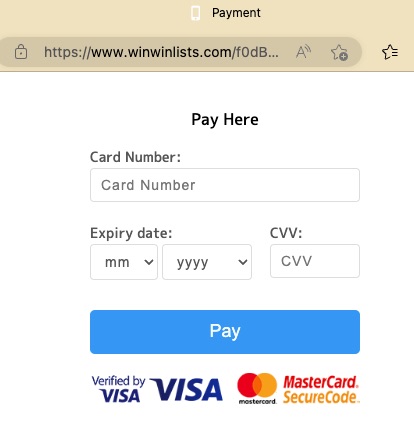

クレジットカード情報の入力画面.

この画面では,VISA,mastercardしかないけれど,その前の画面にはDISCOVERとかアメックスもあったのにね.

クレジットカード番号などの情報をを入力します.

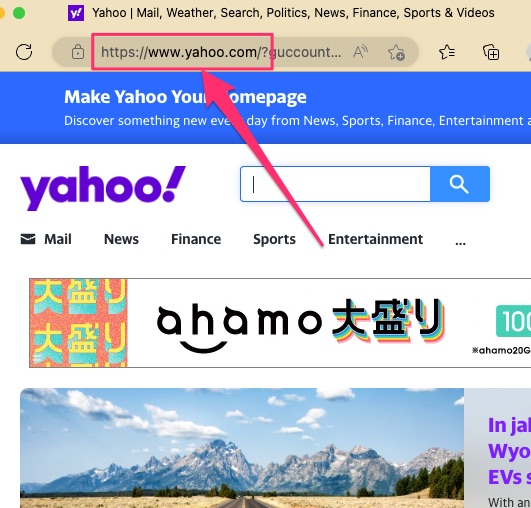

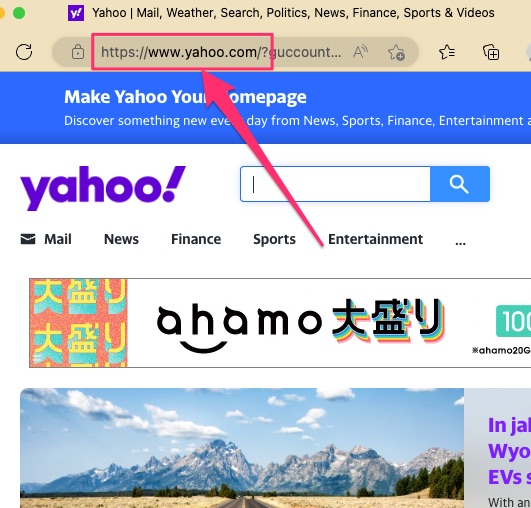

すぐに米国のyahoo!サイトに転送されました.

「そーしゃるぱーく」のドメインsns-park[.]comがどうなっているか調べてみました.

サービスが停止したのが2022年3月末で,多分2022年8月31日にドメインの所有権が切れて,2022年10月26日にOnlineNICというレジストラなどを行っているインターネット企業が再登録した模様.

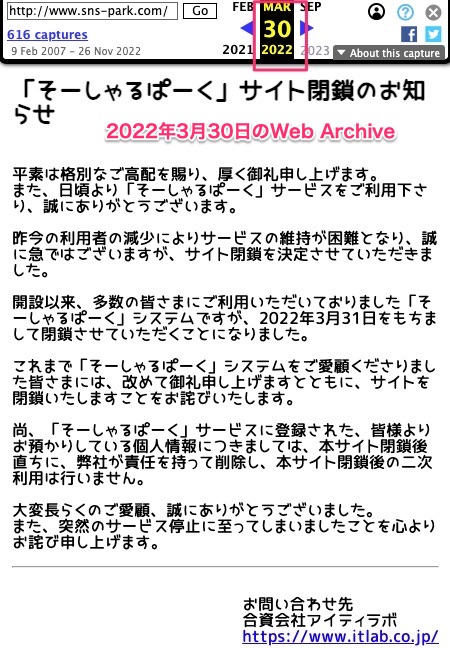

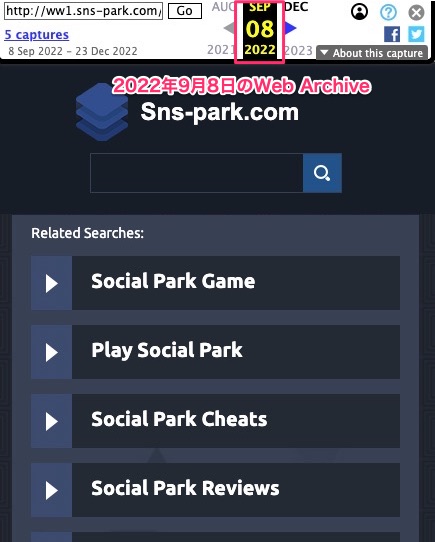

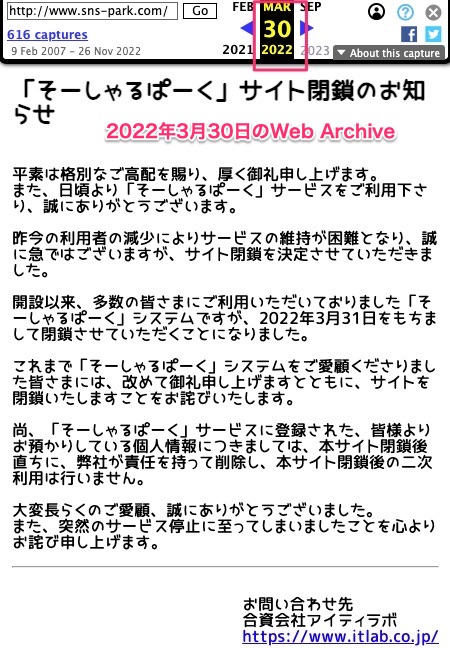

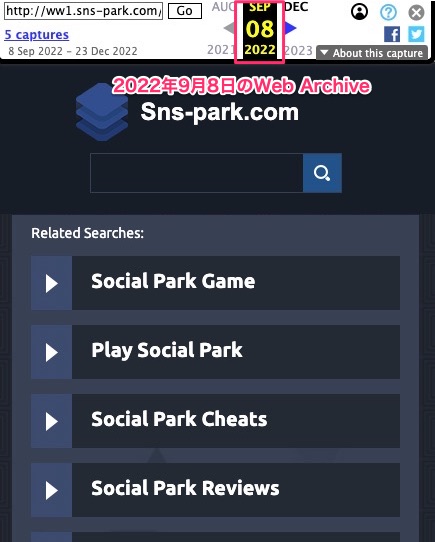

Web Archiveを確認してみます.

閉鎖1日前の2022年3月30日に記録されているのは,閉鎖のお知らせ.

ドメイン更新が切れたであろう日付より1週間後の情報がWeb Archiveに残っていました.

このサイトにアクセスする都度,転送されるサイトが異なったりするのだけれど,curlコマンドでトップページにアクセスしてソースコードを確認すると,forwardingURL変数,destinationUrlの値が毎回異なるようですね.

複数の入口があって,最終的にフィッシングサイトに転送させている感じでしょうか.

ラッキービジター詐欺で使用されるPHPマルウェア

https://blogs.jpcert.or.jp/ja/2021/06/php_malware.html

Googleで「そーしゃるぱーく」を検索した結果がこちら.

「このページの情報はありません」という検索結果.つづいてリンクをクリックすると・・・

ラッキービジターのページに.なんか,久しぶり.

まずは,「そーしゃるぱーく」じゃなくて見たこともないドメインに転送されているので,WebPluseで調べてみた.

疑わしい(Suspicious)となっていますね.

それでも,最新のiPhone 14 Proが当たるチャンスというので,進めてみた.

なんかアンケートが始まりました.

アンケートのお礼が賞品なのだそうで・・・

iPhone 14 Proが1円で買える権利が当たった模様...そして知らない人たちからの祝電も・・・

「ここをクリック」をクリック.

Appleの公式サイトっぽいデザインのページが.氏名とメアドを入力が必要.

再度WebPluseでドメインを調べてみた.

疑わしい(Suspicious)となっていますね.(2回目)

氏名とメアドを入力して続けます.

なぜかまた名前とメアドの入力が必要になります.追加で電話番号も.

支払い金額は1円となっていますね.

再度WebPluseでドメインを調べてみた.

「フィッシング」と評価されています.

「継続する」をクリック.

クレジットカード情報の入力画面.

この画面では,VISA,mastercardしかないけれど,その前の画面にはDISCOVERとかアメックスもあったのにね.

クレジットカード番号などの情報をを入力します.

すぐに米国のyahoo!サイトに転送されました.

「そーしゃるぱーく」のドメインsns-park[.]comがどうなっているか調べてみました.

$ whois sns-park.com🆑

Domain Name: SNS-PARK.COM

Registry Domain ID: 575689155_DOMAIN_COM-VRSN

Registrar WHOIS Server: whois.onlinenic.com

Registrar URL: http://www.onlinenic.com

Updated Date: 2022-10-26T21:40:57Z 🈁

Creation Date: 2006-09-01T05:23:57Z

Registry Expiry Date: 2023-09-01T05:23:57Z

Registrar: OnlineNIC, Inc.

Registrar IANA ID: 82

Registrar Abuse Contact Email: abuse@onlinenic.com

Registrar Abuse Contact Phone: +1 833-678-1173

Domain Status: clientTransferProhibited https://icann.org/epp#clientTransferProhibited

Name Server: NS1.PARKLOGIC.COM

Name Server: NS2.PARKLOGIC.COM

DNSSEC: unsigned

URL of the ICANN Whois Inaccuracy Complaint Form: https://www.icann.org/wicf/

Web Archiveを確認してみます.

閉鎖1日前の2022年3月30日に記録されているのは,閉鎖のお知らせ.

ドメイン更新が切れたであろう日付より1週間後の情報がWeb Archiveに残っていました.

このサイトにアクセスする都度,転送されるサイトが異なったりするのだけれど,curlコマンドでトップページにアクセスしてソースコードを確認すると,forwardingURL変数,destinationUrlの値が毎回異なるようですね.

複数の入口があって,最終的にフィッシングサイトに転送させている感じでしょうか.

ラッキービジター詐欺で使用されるPHPマルウェア

https://blogs.jpcert.or.jp/ja/2021/06/php_malware.html